Vsftpd en Ubuntu

1.Instalamos webmin si no le tenemos instalado.

2.Descargamos el módulo vsftpd de la siguiente página:https://provider4u.de/downloads.html

3.Una vez descargado nos dirigimos al webmin > webmin configuration > webmin modules y seleccionamos el archivo vstpd.tar.gz de donde se haya descargado.

4.Una vez instalado importante clickar la pestaña refresh modules para que nos aparezca éste nuevo modulo.

5.Ahora nos dedicaremos a configurar los usuarios

5.1 Anonymous

Importante !! cambiar los permisos con el comando : chmod a-w /srv/ftp/

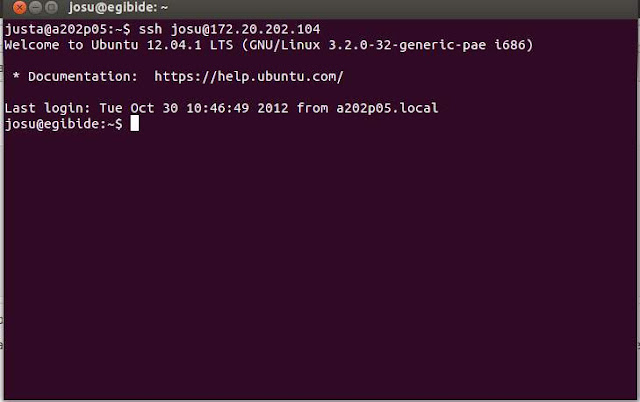

5.2 Usuarios locales